Hvad er identitetsbaserede webservices?

En identitetsbaseret web service (IDWS) er en web service der kaldes på vegne af en identitet, og som er bundet til en autentifikationshandling fra identiteten. En 'identitet' kan være lidt af hvert, men i denne sammenhæng vil det være en person, og - når vi som nedenfor taler om OIOIDWS - så vil det være en borger, der har autentificeret sig med sit MitID.

Så det kan med andre ord kun lade sig gøre at kalde en identitetsbaseret web service, når borgeren er i en gyldig login session. Det gør den type services lidt mere sikre, fordi hvis det kaldende system bliver hacket, så vil hackeren maksimalt kunne få adgang til oplysninger for de borgere der på kompromitteringstidspunktet er logget på. Var web servicen derimod ikke bundet til brugerernes login-sessioner, ville hackeren potentielt kunne kalde web servicen "på vegne af" alle mulige borgeres, blot hackeren kunne gætte CPR-numre ... og de bliver jo jævnligt lækket (se fx https://www.dr.dk/nyheder/penge/12-millioner-danskere-har-faaet-cpr-numre-laekket).

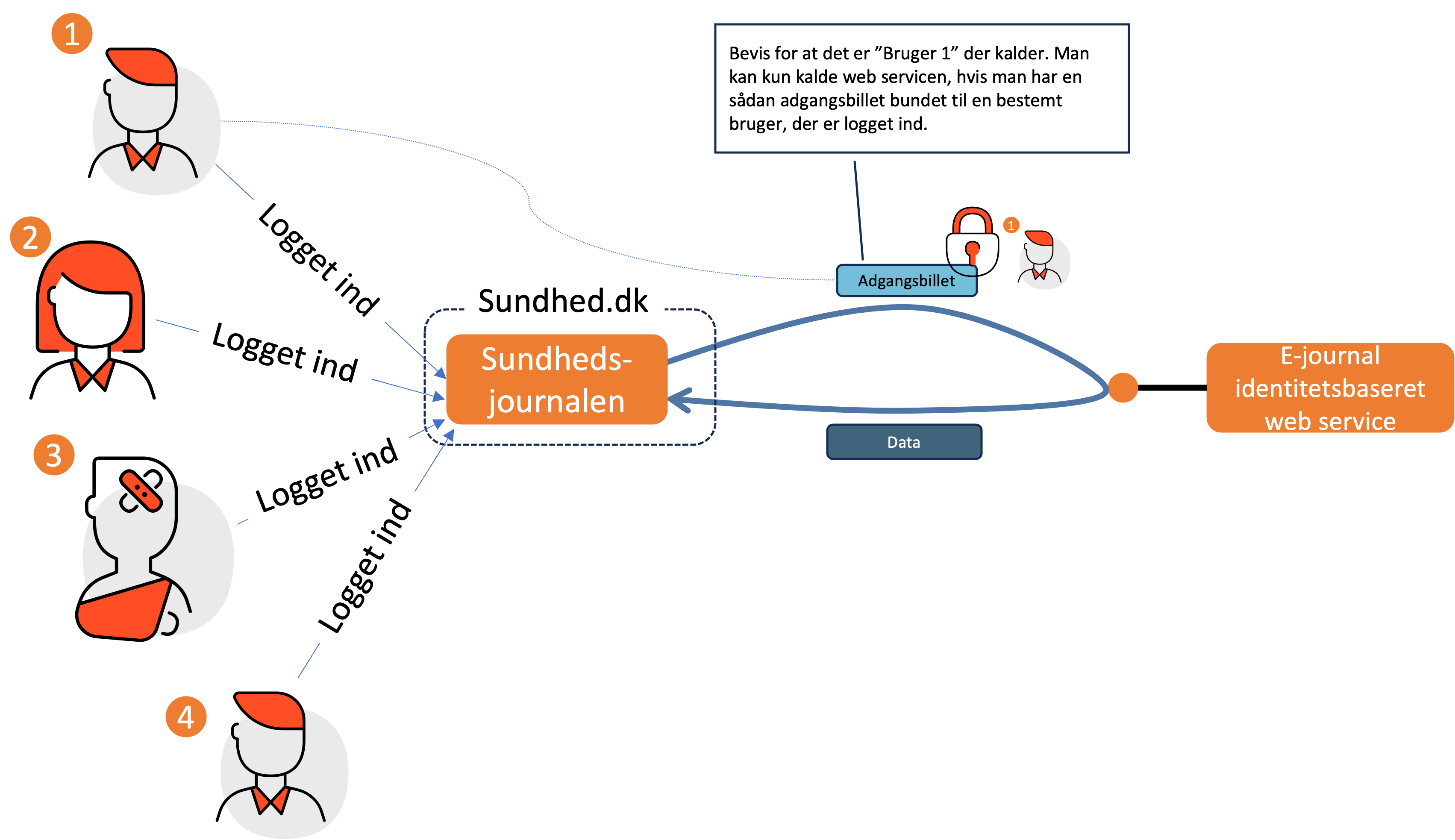

Nedenstående figur illustrerer en identitetsbaseret web service der kaldes af Sundhed.dk / Sundhedsjournalen (E-journal web servicen). De illustrerede brugere er alle borgere, der på kaldstidspunktet er logget ind hos Sundhed.dk / Sundhedsjournalen. "Bruger-1" vil nu gerne se journaloplysninger fra hospitalerne. De oplysninger skal hentes hos E-journal web servicen, men før den kan kaldes, skal Sundhedsjournalen skaffe en adgangsbillet, der er bundet til "Bruger-1"s login session. De nærmere detaljer får du nedenfor.

Et af de centrale begreber er altså "adgangsbilletter". Det er måske også værd at bemærke, at disse adgangsbilletter udstedes til at kunne kalde en bestemt identitetsbaseret web service (kaldes "audience" i billetten).

Hvad er så OIOIDWS?

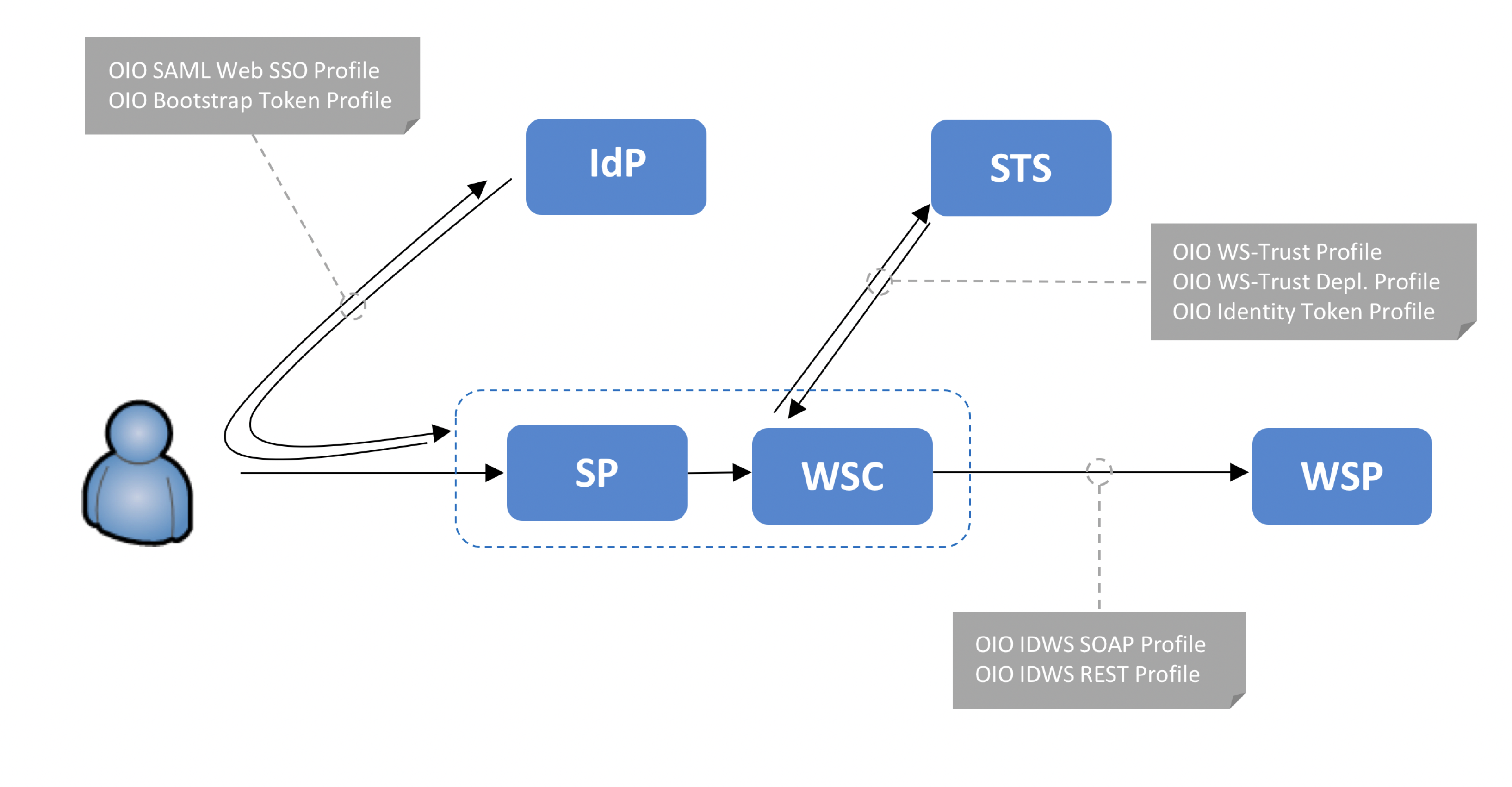

OIO identitetsbaserede webservices er et sæt af webservice profiler som fastlægger hvordan Identitetsbaserede web services (IDWS) bør implementeres i fællesoffentlige IT-systemer. OIOIDWS regulerer hvordan man skaffer adgangsbilletter, hvad der som minimum skal være i adgangsbilletterne og hvordan de "bindes" til brugernes loginsessioner afhængig af, om konteksten er SOAP web services eller REST services. Figuren nedenfor viser de forskellige OIO profiler, der pt. indgår i OIOIDWS området. Figuren viser flowet i "Web Single Sign-On" (Web SSO) scenariet, og er typisk flowet der anvendes når man har at gøre med en web-baseret applikation (f.eks. Sundhed.dk web portalen). De væsentligste forkortelser er:

- IDP = Identity Provider, autentifikationspunkt altså der hvor borgeren "logger ind". Tænk NemLogin/MitID eller SEB (Sundhedsvæsenets Elektroniske Brugerstyring).

- SP = Service Provider, web portalen, f.eks. Sundhed.dk

- WSC = Web Service Consumer, komponenten der har brug for at kalde en identitetsbaseret webservice. Det kunne f.eks. være Sundhedsjournalen der afvikles i Sundhed.dk

- STS = Security Token Service, komponent der udsteder adgangsbilletter (identity tokens) i forbindelse med identitetsbaserede web services.

- WSP = Web Service Provider, komponenten der tilbyder en identitetsbaseret web service.

Hvordan er flowet mellem IDWS komponenterne?

Flowet mellem disse komponenter er relativt logisk.

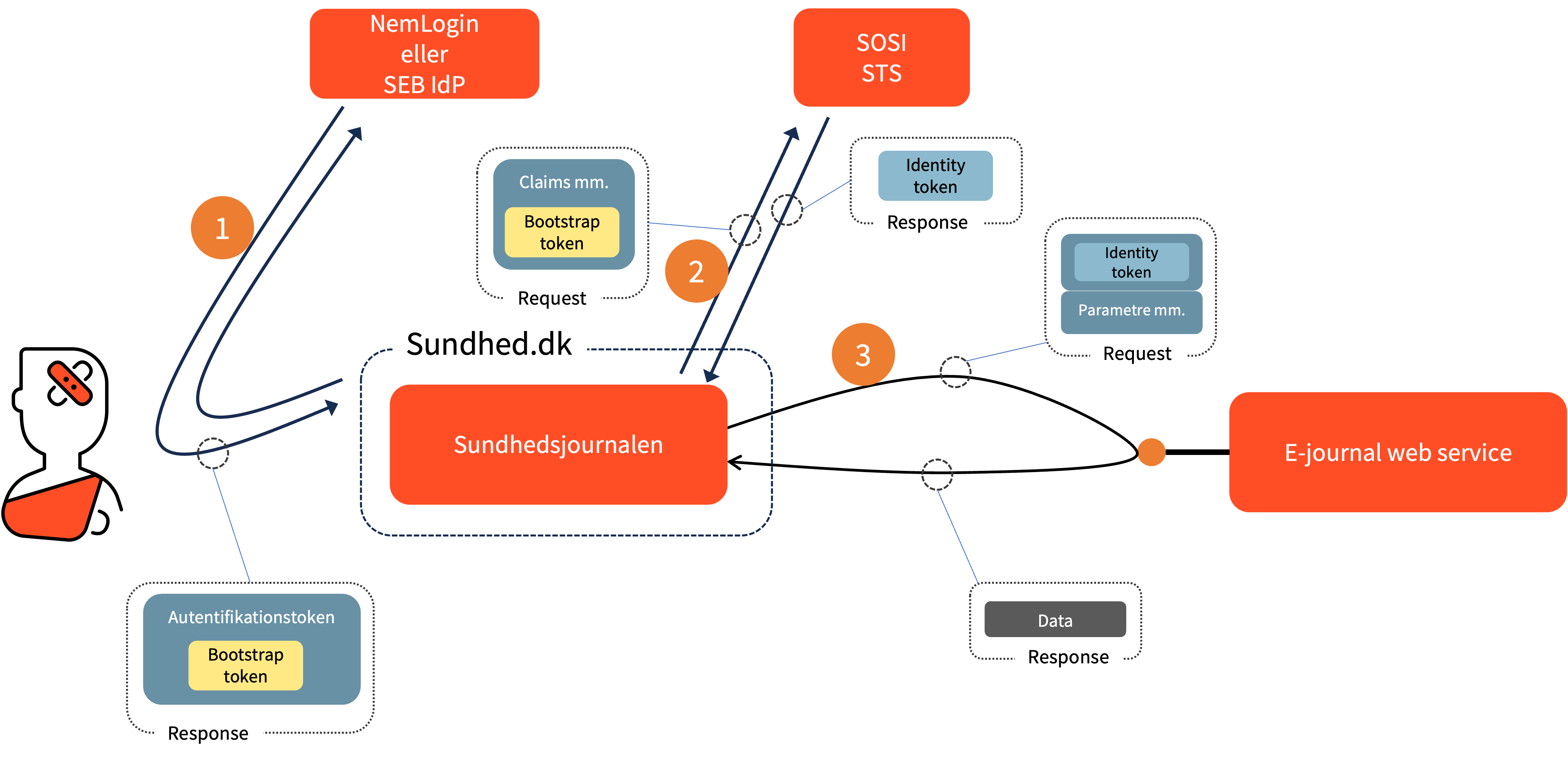

- Først logger brugeren ind (via IdP'en). Her udsteder IdP'en et autentifikationstoken - et SAML token hvori der er indlejret et såkaldt bootstrap token.

- OIOSAML profilen regulerer hvordan SAML tokenet skal se ud.

- OIO Bootstrap Token Profile regulerer Bootstrap tokenet skal se ud.

- SP kalder WSC'en, der anmoder STS'en om at veksle bootstrap tokenet til et identity token

- OIO WS-Trust Profile og OIO WS-Trust deployment profile regulerer hvordan kaldet til STS'en skal se ud.

- OIO Identity Token regulerer hvordan det udstedte Identity Token skal se ud.

- WSC indlejrer identity tokenet i kaldet til WSP, der kontrollerer tokenet og bruger attributterne i tokenet til at afgøre, om brugeren skal have adgang til servicen og evt. til hvordan svaret skal se ud.

I nedenstående figur er flowet eksemplificeret i et scenarie med Sundhed.dk / Sundhedsjournalen, der skal kalde E-journal webservicen:

Hvorfor så mange omvekslinger

Et naturligt spørgsmåls kunne nu være: "hvorfor alle de der omvekslinger. Kan man ikke bare sende bootstraptokenet eller autentifikationstokenet med som parameter til web servicen?".

Det hænger først og fremmest sammen med sikkerhed og privatlivshåndtering. Dels: hvis en WSP får fremsendt et token, der giver adgang til andre services, så er brugeren ikke længere i kontrol over, hvad der bliver kaldt "på vegne af" brugeren. Dels skal alle WSP'er ikke nødvendigvis have alle/samme oplysninger om brugeren. Det handler både om at reducere mængden af information, der sendes over linjerne, og om kun at "sprede" nødvendig information om brugeren i netværket. En omveksling til et identity-token gør det muligt at reducere indholdet til netop det web servicen har brug for. Derfor er der bygget en del sikkerhedsmæssige aspekter ind i protokollen:

- Bootstrap token er bundet til en bestemt STS, dvs. det er kun denne STS, der kan omveksle det til et Identity Token.

- Identity Tokens er bundet til en bestemt WSP ('Audience'). Alle andre WSP'er skal afvise et Identity Token, der ikke er tilegnet dem.

- Gyldighedstiden på Bootstrap tokens er typisk længere end gyldigheden på et Identity Token.

Det betyder så også, at der jo ikke behøves at blive vekslet hver gang! Men der skal veksles, når man skal kalde en ny WSP og hvis Identity Tokens udløber. - Og som ovenfor nævnt kan en STS skræddersy Identity Tokens med netop det indhold, som WSP'en har behov for at få.

Kan jeg simulere kaldene vist i figuren ovenfor?

Ja, ved hjælp af den 'Dynamiske Request Generator' (DRG) kan du selv prøve det! Hvis du ikke allerede har en bruger til DRG, kan I ansøge om en sådan her: https://www.nspop.dk/display/resources/Brugeroprettelse. I Webformen kan man desværre ikke vælge ”Dynamisk Request Generator” så derfor udfyldes i stedet supplerende oplysninger med ønsket om at benytte DRG (du kan få mere info om DRG her: "Guide til anvendere af DRG" https://www.nspop.dk/display/public/web/DRG+-+Guide+til+anvendere)

Men når du har adgang til DRG, så kan du teste det sådan her:

- Åbn https://testkald.nspop.dk/drg/entry i en browser

- Scroll ned i listen "Vælg identitet" og vælg "Borger (Valgfrit CPR)"

- I området til højre skal du vælge et testsystem, f.eks. Test1 cNSP

- I området nederst skal du nu vælge en service, der kan kaldes som "borger" (POCES). Tag f.eks. Sundhedsregistre > Organdonorregisterservice (ODR) > Organdonorregister - Has

- Scroll nu op igen og vælg fane "2. Udfyld". Indtast CPR: 0312410968 i begge felter (det er en eksisterende testborger)

- Vælg fane "3. Udfør" og tryk på knappen [Vis request]

- Nu får du 3 nye links: Vis STS-request, Vis STS-response og Service-request. STS-request og STS-response er de to pile i step (2) i figuren ovenfor.

Hvordan ser en billetomveksling ud (Step 2)?

Bootstrap tokenet er den SAML Assertion du kan se linje: 18-47. Bemærk 'audience' i linje 33 er "https://sts.sosi.dk/". Det er kun hos denne STS, der kan veksles.

Identity tokenet er den SAML Assertion du kan se linje: 19-48. Bemærk audience i linje 34 er "https://fsk" (fælles stamkort, hvor organdonor-opslaget pt. 'bor').

Hvordan ser et IDWS-kald ud (Step 3)?

Klikker du på det sidste link i DRG (Service-request) kan du se hvordan selve service-requestet ser ud. Her kan du i linje 8-39 finde det Identity Token, som blev udstedt af STS'en:

Og i svaret:

<registrationExists>false</registrationExists>

kan man så se, at denne borger ikke har nogen organdonorregistreringer (ikke i skrivende stund i hvert fald :)).

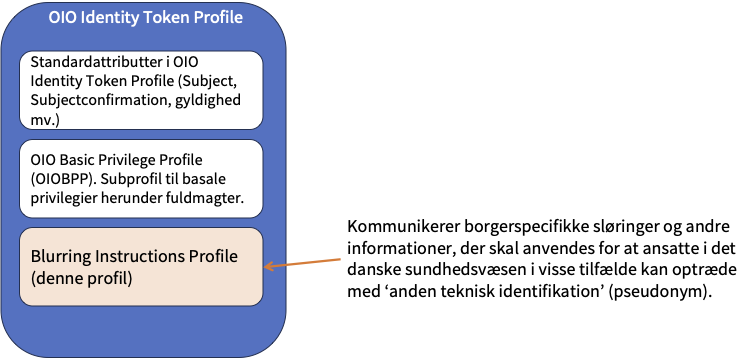

Subprofiler til OIO Identity Token Profile

Adgangsbilletten følger som ovenfor nævnt profilen fra OIO Identity Token profile. Den regulerer primært nogle af "hygiejne"-attributterne for adgangsbilletten (hvornår er den udstedt, i hvilket tidsrum er den gyldig, brugerens identitet etc.). Men faktisk er profilen ret åben, så den kan anvendes i mange forskellige sammenhænge i forskellige sektorer og domæner. De domæne- eller sektorspecifikke attributter skal "aftales mellem parterne", og det gør man typisk ved at udforme subprofiler til OIOITP. I skrivende stund er der følgende subprofiler:

- OIOBPP (Basic Privilege Profile), der på sundhedsområdet pt. bruges til at kommunikere fuldmagter og basale privilegier fra SEB brugerstyringen. Subprofilen er udformet af Digitaliseringsstyrelsen og har til hensigt at kommunikere basale privilegier.

- Blurring Instructions Profile (BIP), der anvendes til sløringsinstruktioner, altså når sundhedsfaglige skal optræde under pseudonym overfor den borger, der er logget ind.

- (TODO: SRP (subject relations profile), der beskriver relationer til brugeren til f.eks. værge og forældre)

De subprofilerede attributter indlejres som Base64 encodede attributværdier i adgangsbilletten. I praksis betyder det, at 'afkodning' af de subprofilerede attributter sker i to trin:

- Base64 decode af attributværdien. Det giver nu XML i klartekst.

- Parse klartekst-XML'en og udtrække relevante dele til brug i web servicen.

Eksempel på attribut med 'Blurring Instructions'

Nedenstående figur illustrerer den subprofilerede attribut i relation til OIOITP adgangsbilletten.

Eksempel på 'Fuldmagt'

Billetomveksling Request - se linje 88-95:

Billetomveksling Response - se linje 52-54:

Identitytoken (linje 52-54) BASE64 decoded - Overholder OIO Basic Privilege Profile:

Hvad skal jeg gøre for at komme igang i forhold til NSP test og produktionsmiljøerne?

Der skal indgås flere ’aftaler’ med SDS for at komme igennem det samlede flow:

- En sundhedsdatanetaftale og tilsvarende tilslutning. Skal bruges før services kan nås i produktionsmiljøerne. Du kan nå NSP Test-miljøerne via internettet, men det er en god idé at få det på plads med det samme. Se mere om Sundhedsdatanetaftaler her: https://services.nsi.dk/OmNSIservices/supportingServices/omSDN

- En generel aftale om anvendelse af NSP (NSP serviceaftale). https://www.nspop.dk/display/Web3/Mine+aftaler. Kræver login – hvis du ikke har et login, så er der vejledning til at kontakte support på siden.

- En ’whitelistning’ af det (eller de) system(er), som anvender STS’ens vekslingsløsning. https://www.nspop.dk/category/sup. Der skal whitelistes til både Test og Produktion.

Beskriv at det drejer sig om whitelistning ift. STS. Du skal i processen være klar til at give oplysninger om det kaldende system mv. Her finder du et linkt til bestillingssiden: https://www.nspop.dk/display/resources/BST2IDWS+Borgerbilletomveksling. Hvis det rigtige "audience" ikke findes på listen, skal du bestille det via NSP support systemet her: https://www.nspop.dk/category/sup.

IDWS fra en App kontekst (Rest, Open ID Connect)

- Hvis I bruger JWT, så skal jeres OpenID Connect (OIDC) JWT udsteder være ”trusted” af STS’en.

- Tilladelse til omveksling fra JWT tokens (det forklares nedenfor): Se denne side. Nederst finder du oplysninger om, hvordan du kontakter NSP support om dette:

https://www.nspop.dk/display/public/web/STS+-+JWT-billetomveksling

Appendiks 1 - Centrale Begreber i IDWS

| Begreb / Term | Akronym | AKA | Type | Beskrivelse | OIOIDWS Eksempel | |

|---|---|---|---|---|---|---|

| Service Provider | SP | Applikation/App Klient Portal | Komponent | Komponent (web-portal eller klient/app) som stiller en service til rådighed for brugeren | sundhed.dk | |

| Web Service Consumer | WSC | Applikation Tjenesteforbruger Tjenesteaftager | Komponent eller Rolle | Generelt: komponent som kalder en identitetsbaseret web service. I denne kontekst: teknisk komponent - typisk er en del af en applikation - som har brug for at kalde en eller flere identitetsbaserede web services for at behandle en borgers sundhedsdata. | sundhed.dk (backend) | |

| Web Service Provider | WSP | Tjenesteudbyder | Komponent eller Rolle | Generelt: teknisk komponent som udstiller en (eller flere) identitetsbaseret web services. I denne kontekst: teknisk komponent, som udstiller sundheds-data og -funktionalitet via identitetsbaserede web services. | FMK? | |

| Identity Provider | IdP | Logintjeneste Login service SSO service | Komponent | Komponent som udstiller en login- og Single-Sign-On (SSO) service til brugerne. En login service er en IT-tjeneste som tillader brugere at identificere og autentificere sig over for applikationer. I denne kontekst er der to login services: | Nem Login | |

| Security Token Service | STS | Komponent | Komponent/tjeneste som udstiller en service der tillader andre komponenter at anmode om adgangsbilletter til at kalde diverse identitetsbaserede web services. STS'er er tjenester som WSC'er vælger at have tillid til. Når en WSP modtager en adgangsbillet kan de kryptografisk kontrollere at adgangsbilletten er udstedt af en STS, som de stoler på, og dermed kan de stole på de oplysninger, der står i adgangsbilletten - eller i hvert fald de oplysninger i billetten, som STS'en har valideret/verificeret. Tillid baseres typisk på PKI infrastruktur gennem udstedelse af PKI nøgler og distribution af certifikater. Hvis der ikke var STS'er, ville hver WSP skulle kende certifikater for alle hver mulig WSC, hvilket hurtigt bliver en uoverskuelig administrativ byrde, især når nøgler og certifikater løbende skal udskiftes. Der vil typisk være langt færre STS'er end der er WSC'er og WSP'er. Så længe WSC'en kan præsentere en adgangsbillet udstedt af en STS som WSP'en stoler på så godtages og behandles kaldet. Der kan stadig være regler eller anden logik, håndhævet af WSPen, som gør at servicen ikke kan foretage den efterspurgte databehandling, men uden en adgangsbillet fra en passende STS, afvises kaldet blankt. Kald til en STS omtales ofte som "billetomveksling". I billetomvekslingskaldet til STS'en fremsætter WSC'en en række "claims": "brugeren hedder ...", "brugeren optræder i rollen som ...", "brugerens CPR-nr. er ..." osv. Nogle af disse claims kan STS'en validere hos autoritative registre og sætter dem ind i adgangsbilletten efter validering, andre må STSen sætte på adgangsbilletten uden at kunne verificere eller validere dem. Det er alle parter i "netværket" klar over, og har underskrevet en aftale om. I aftalen vil der typisk også være indskrevet krav til parterne om kontrol, inspektion, stikprøvekontrol, audit osv. så alle, der er med i "netværket" deltager på et passende sikkert og ensartet grundlag. Disse aftalebaserede netværk omtales også som føderationer. Læs evt. mere om STS'er her: https://en.wikipedia.org/wiki/Security_token_service | STSen? hedder den noget andet også? | ||

| Bootstrap Token | BST | Identitetsbillet | Artefakt | Et bootstrap token (BST) udstedes i forbindelse med brugerens login/autentifikation og indeholder bl.a.

Teknisk er et BST i OIO sammenhæng en lille stump maskinlæsbar tekst som overholder attribut-profilerne specificeret i OIO SAML. I web SSO scenariet bliver BST udstedt (og signeret) af den IdP som autentificere brugeren. Det returneres som en attribut i SAML authentication assertionen. I App scenariet får klienten BST på en anden måde. Som det fremgår er BST'er en helt afgørende del af inputtet til en billetomveksling. Det er netop BST'erne, der gør det muligt at binde adgangsbilletter til login sessionen. BST er dermed en parameter i WS-Trust kaldet, som beskrevet i OIO WS-Trust profile. Eksempel på en BST indlejret i en OIO SAML 3.0 assertion: <Attribute Name="https://data.gov.dk/model/core/eid/bootstrapToken" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri">

<AttributeValue>

<!--- Embedded bootstrap token as base64 -->

AK24bWw...

</AttributeValue>

</Attribute>

| ||

| Identity Token | Adgangsbillet Access Token SAML Identity Token Security Token | Artefakt | Adgangsbillet som tillader en given WSC at kalde en given service hos en given WSP i kontekst af en given bruger (identitet / subject). Hver gang der ovenfor er skrevet 'adgangsbillet' kunne man ligesåvel have skrevet 'Identity Token'. En adgangsbillet er et stykke maskinlæsbar tekst, der bl.a. indeholder.

I OIOIDWS regi er en adgangsbillet en SAML Identity Token som overholder OIO SAML profilen for Identity Tokens. | |||

| Audience | Koncept | Den tiltænkte modtager at et identitetsbaserede web service kald. Kodet ind i den adgangsbillet der udstedes til netop det kald. WSP'er der modtager en adgangsbillet til et andet 'audience' skal per konvention afvise kaldet. | ||||

| Omveksling | Billetomveksling Token Exchange | Koncept | Den process hvor en WSC anmoder on udstedelse af en adgangsbillet. | |||

| Tillid | Trust | Koncept | Tillid er en parts villighed til at udføre en handling baseret på partens forhold til en anden part. Trust reguleres i sidste instans gennem aftaler, der specificerer krav og forventninger til bl.a. løbende kontrol, stikprøvekontrol og audit. De parter, der indgår i et tillidsnetværk omtales undertiden også som føderationsparter. Se også 'føderation'. | |||

| Føderation | Federation | Koncept | En gruppering af parter, der har indgået aftale om at leve op til en række krav til kontrol, adfærd og samarbejde med de øvrige førderationsparter. Føderationen og føderationsaftalerne har til hensigt at sikre ensartet højt niveau af sikkerhed og proceskontrol, så alle parter i føderationen kan have tillid til hinanden. | |||