Page History

...

- overholder Den Gode Web Service 1.0.1 (med få undtagelser som beskrevet i snitfladerne)

- registry også OIO IDWS for borgeradgang

- kræver anvendersystem autentificeret af STS’en på NSP

- registry

for sundhedsperson med minimum sikkerhedsniveau 4

for borger med minimum sikkerhedsniveau 3 eller IDWS borgerbilletter

- repository

- minimum sikkerhedsniveau 3

- registry

- kræver anvendersystem autoriseret, hvilket kontrolleres vha. whiteliste

- kræver bruger identificeret ved brug af attributter i en ekstra header, HSUID-headeren.

- for repository skal også patient være identificeret i HSUID-headeren

- returnerer SOAPFault ved autentifikations- og autorisationsfejl samt ved visse systemfejl.

TODO: sikre at program flow og roller fremgår af "guide til anvendere" ellers inkluder

Brugertyper og adgangsscenarier

TODO: gælder nedenstående også for repository?

DDS Registry understøtter en række brugertype og adgangsscenarier. Disse brugertyper stille forskellige krav til autentifikations- og kaldkontekst. Derudover er anvendelsen af de eksterne services (samtykke, behandlingsrelation, minlog) forskellig for de forskellige adgangsscenarier.

Først gennemgåes de forskellige brugertyper og adgangsscenarier på et overordnet niveau (User Stories). Herefter beskrives, hvordan DDS Registry anvender eksterne services (samtykke, minlog og behandlerrelationservice) i forhold til de forskellige scenarier.

Endelig gennemgås adgangsscenarierne i forhold til den gældende sikkerhedsprotokol på DDS Registry: Den Gode Webservice (DGWS). Det gennemgåes, hvorledes adgangsscenarierne kan implementeres i autentifikations- og kaldkontekst for DGWS: Sosi Id-kort og HSUID header.

Brugertyper og adgangsscenarier

DDS Registry understøtter følgende DDS brugertyper:

- Borger: Borgere kan tilgå egne data, eller data på andre borgere, som de har en passende relation til (børn, fuldmagt)

- Sundhedsperson: Sundhedspersoner kan tilgå data på borgere, hvis der er hjemmel til dette (behandlingsrelation, ikke-negativt samtykke, værdispring)

- Ikke-autoriseret sundhedsprofessionel: Myndighedspersoner uden lægefaglig autorisation, men som har brug for at tilgå data på borgere (f.eks. adgang til aftaler for kommunale medarbejdere)

De forskellige DDS brugertyper giver anledning til en række adgangsscenarier dvs. måder, hvorpå disse kan tilgå DDS Registry for fremsøgning af dokumenter for et givent CPR nummer.

ID | Som en... | ønsker jeg at.. | ved anvendelse af værdispring | så jeg... |

|---|---|---|---|---|

| B1 | Borger | fremsøge dokumentreferencer til egne dokumenter | Nej | kan se mine egne data |

| B2 | Borger | fremsøge dokumentreferencer til en anden borgers dokumenter | Nej | kan se data på denne person, som jeg har en relation til |

| S1 | Sundhedsperson med autorisationsid | fremsøge dokumentreferencer til en borgers data | Ja / Nej | kan se data på denne borger |

| S3 | Sekretær, der arbejder på vegne af en person med autorisation | fremsøge dokumentreferencer til en borgers data | Ja / Nej | kan se data på denne borger |

| IA-1 | Ikke-autoriseret sundhedsprofessionel | fremsøge dokumentreferencer til en borgers data | Nej | kan se dokumenter for denne borger af de typer, som min rolle giver mig adgang til |

Brug af eksterne services ved adgangsscenarier

De forskellige adgangsscenarier giver anledning til forskellige anvendelser af eksterne services. Disse anvendelser er opsummerert i nedenstående skema:

Samtykkeservice | MinLog Service | Behandlingsrelationservice | |

|---|---|---|---|

| B1 + B2 | Ikke relevant (samtykkeservice omhandler kun samtykke i forhold til sundhedspersoner og disses organisationer) | Logges ikke | Ikke relevant |

| S1 + | Kaldes for at se, om der skulle foreligge et negativt samtykke mod den sundhedspersonen eller den organisations, som vedkommende repræsenterer. I tilfældet S3, hvor der arbejdes på vegne af en anden, så er det den sundhedsperson og organisation, der arbejdes på vegne af, der tjekkes. Ved værdispring springes samtykketjek over | Ja I tilfældet S3, hvor der arbejdes på vegne af en anden, så er det den sundhedsperson og organisation, der arbejdes på vegne af, der logges. | Ja I tilfældet S3, hvor der arbejdes på vegne af en anden, så er det den sundhedsperson og organisation, der arbejdes på vegne af, der tjekkes. |

| IA-1 | Kaldes med USPECIFICERET. Samtykke tjekkes herved altid udfra forsigtighedsprincippet: Det tjekkes, om den relevante borger har givet negativt samtykke mod nogen person og eller organisation overhovedet (se SDS-2503 - Adgang for ikke aut. sundhedspersoner på DDS via trust ARKIVERET for detaljer) | Ja | Ja. Kaldes med '-' i stedet for autorisationskode. Se i øvrigt SDS-2990 - Ikke autoriserede brugere skal fremsende bindestreg til BRS som autorisationskode ARKIVERET for detaljer. |

Adgangsscenarier og DGWS

Ovenstående adgangsscenarier bestemmes i DDS Registry ud fra bruger- og kaldkonteksten i DGWS - nemlig SOSI Id-kort og HSUID headeren.

DDS Registry bestemmer DDS brugertypen udfra kaldkonteksten: Nærmere bestemt udfra HSUID-headerens attributter UserType samt ResponsibleUserAuthorizationCode. Disse kan antage een af følgende værdier brugertyper:

- nsi:Usertype == nsi:Citizen → DDS Borger

- nsi:Usertype == nsi:HealthcareProfessional samt lovlig værdi i nsi:ResponsibleUserAuthorizationCode→ DDS Sundhedsperson

- nsi:Usertype == nsi:HealthcareProfessional samt ingen, tom eller '-' værdi i nsi:ResponsibleUserAuthorizationCode → DDS Ikke-autoriseret sundhedsperson

Hver brugertype kræver, at der i det indgående kald findes et gyldigt SOSI id-kort. I det nedenstående gennemgåes de forskellige krav til fremskaffelsen af SOSI-idkortet for de forskellige brugertyper.

Borger (B1+B2) | Sundhedsperson (S1+S3) | Ikke-autoriseret bruger (IA-1) | |

|---|---|---|---|

Borger (B1+B2) | Sundhedsperson (S1+S3) | Ikke-autoriseret bruger (IA-1) | |

| Brugertypen | Bestemmes i sikkerhedshandleren for komponenten. En OIO IDWS billet betyder, at brugeren er en borger. Hvis SOSI Idkort benyttes, så bestemmes brugertypen udfra HSUID headers attribut nsi:UserType (værdi 'nsi:Citizen') | Bestemmes udfra HSUID headers attribut nsi:UserType (værdi 'nsi:HealthcareProfessional') | Bestemmes udfra HSUID headers attribut nsi:UserType (værdi 'nsi:HealthcareProfessional' men uden autorisationsid) |

| SOSI id-kort | Niveau 3 (F/VOCES - dette kræver særskilt aftale om anvendelse, jf Dokumentdelingsservice (DDS)) | Niveau 4 (MOCES) | Niveau 4 (MOCES) |

| OIO IDWS | Understøttet | Ikke understøttet | Ikke understøttet |

| Brugerens cpr nummer | Hvis OIO IDWS anvedes, så trækkes cpr nummeret ud af IDWS billetten. Hvis DGWS benyttes, så bestemmes det udfra HSUID headers attribut nsi:ActingUserCivilRegistrationNumber | Bestemmes udfra HSUID headers attribut nsi:ActingUserCivilRegistrationNumber For sekrætærer (S3) er det den person, der arbejdes på vegne af, der er relevant. Denne findes i HSUID headers attribut nsi:ResponsibleUserCivilRegistrationNumber For scenariet S1 vil værdien af de to HSUID header attributter være ens. | Bestemmes udfra HSUID headers attribut nsi:ActingUserCivilRegistrationNumber |

| Brugerens autorisationskode | Ikke relevant | Bestemmes udfra HSUID headers attribut nsi:ResponsibleUserAuthorizationCode | Ikke relevant |

| Brugerens rolle | Ikke releavnt | Ikke relevant | Bestemmes ud fra national SEB rolle og læses i SOSI Id-kortet under attributten 'nsi:UserRole' |

Adgangsscenarier og tests

De ovenstående adgangsscenarier giver anledning til en række integrationstests.

Målene med integrationstestene er at udføre en række tests, der påviser at:

- Adgangsscenarierne er understøttet af DDS som beskrevet ovenfor: Dvs det er muligt at få data ud af DDS i de forskellige scenarier

- Negative tests: For hvert scenarie vil integrationstestene inkludere en række negative tests .. det tjekkes f.eks. at der ikke kan anvendes værdispring i scenarie IA-1

Integrationstestene er bygget op på følgende måde:

- Integrationstestene i DDS er delt ind i testklasser, der dækker de ovenstående scenarier. De er navngivet med scenariernes ID som prefix og en efterfølgende beskrivende tekst , så sammenhængen med dokumenationen bevares.

- Alle testcases i integrationstestene er implementeret som metoder, der har en titel, der forklarer intentionen med testen.

- Alle testcases er bygge op efter samme skabelon med kommentarer, der klart definerer præconditions (Given), aktivering af funktion (When) og tjek af svar/postconditions (Then). Se f.eks. Martin Fowler: Given-When-Then

Således indeholder integrationstestsuiten følgende:

- B1BorgerVocesIntegrationsTest

- B2BorgerPaaVegneAfVocesIntegrationsTest

- S1SundhedspersonMocesIntegrationTest

- S1SundhedspersonVocesIntegrationTest

- S3SundhedspersonPaaVegneAfMocesIntegrationsTest

- S3SundhedspersonPaaVegneAfVocesIntegrationsTest

- IA1IkkeAutoriseretBrugerLaegeSekretaerIntegrationsTest

- IA1IkkeAutoriseretBrugerSundhedsAssistentIntegrationsTest

- IA1IkkeAutoriseretBrugerUdenRollerIntegrationsTest

For afvikling af integrationstests henvises til dokumentet DDS - Testvejledning.

Fordeling af ansvar

Der er foretaget en fordeling i ansvar for gennemførelse af aktiviteter, der foregår ved udtræk. Ansvarsfordelingen er som følger:

- DDS Repository forestår alle aktiviteter undtagen kontrol af dokumentspecifikke samtykker

- Kildesystemer forestår fremfinding af dokumenter samt kontrol af dokumentspecifikke samtykker.

Rationalet bag denne fordeling er beskrevet i afsnit 'Kontrol af data-specifikke samtykker foretages af kildesystem' under designbeslutninger.

TODO: indsæt Registry i ovenstående liste

Behandling af udtræk i DDS Repository

I DDS guide til anvendere, afsnit hentning er der i detaljer redegjort for, hvordan DDS repository udtrækker dokumenter. Nedenfor er udvalgte områder af denne logik uddybet.

Repository bestemmelse af kildesystem(er)

Udtræk sker ved anvendelse af operationen Retrieve Document Set, hvor der i request-beskeden indgår et eller flere DocumentRequest-elementer, hver med følgende indhold:

- repositoryUniqueId, en OID, der identificerer det kildesystem, hvorfra dokumentet kan udtrækkes

- documentUniqueId, en OID, der identificerer dokumentet

- homeCommunityId, en OID, der identificerer det Community, hvorfra dokumentet kan udtrækkes (bemærk, at der kun specificeres en værdi, når denne er anført i svaret fra en Registry Stored Query, fx i svaret fra et DDS Registry)

Som beskrevet i [ITI TF-2a] afsnit 3.18.4.1.2.3.8 anvendes homeCommunityId til at bestemme webservice-endpoint for services, der giver adgang til data inden for et IHE-fællesskab.

I [ITI TF-2b] afsnit 3.43.4.1.3 er det beskrevet, hvordan en XCA Initiating Gateway skal reagere på en Retrieve Document Set-request:

- homeCommunityId bruges til at bestemme webservice endpoint for Responding Gateways (altså repositories)

- hvis homeCommunityId identificerer det lokale IHE-fællesskab, anvendes repositoryUniqueId til at bestemme webservice endpoint for repositories

Denne adfærd ligger til grund for bestemmelsen af kildesystemer i DDS Repository beskrevet i det følgende.

Ved gennemløb af alle DocumentRequest-elementer i Retrieve Document Set-request’en skabes en mængde (Set) af webservice-endpoints og en mængde af id, der ikke kunne fremfindes:

- Hvis homeCommunityId er anført i et DocumentRequest-element i Retrieve Document Set-request’en, da foretages opslag i konfiguration på det homeCommunityId

- Fremfindes et eller flere webservice-endpoints, da tilføjes disse til mængden af webservice-endpoints (dermed fortsættes til næste DocumentRequest-element)

- Der foretages opslag på repositoryUniqueId i DDS Repositorys konfiguration

- Fremfindes et webservice-endpoint, da tilføjes dette til mængden af webservice-endpoints (dermed fortsættes til næste DocumentRequest-element)

- Fremfindes ingen webservice-endpoints, da tilføjes repositoryUniqueId’et til mængden over id, der ikke kunne fremfindes. Disse forespørgsler resulterer i en fejl hver i det resulterende svar.

- De webservice-endpoints der ikke kan kontaktes, resulterer i en fejl i det resulterende svar.

Denne mekanisme (i DDS Repositorys bestemmelse af kildesystemer) er helt ortogonal på hvorvidt kildesystemer anvender XCA. Fordelen er, at DDS Repository ikke skal kende alle repositoryUniqueId (transitivt), således at et kildesystem i et IHE-fællesskab kan skifte til og fra XCA uden at DDS Repository-konfigurationen skal ændres.

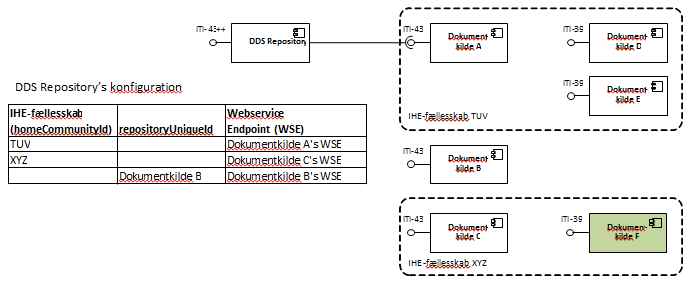

Som vist i Figur 2 kan yderligere kildesystemer via XCA knyttes til et IHE-fællesskab uden ændring i konfigurationen i DDS Repository, når homeCommunityId er kendt af DDS Repository.

TODO: lav tegning til gliffy

Figur 2 Konfiguration af DDS Repository baseret på repositoryUniqueId og homeCommunityId tillader tilføjelse af nye dokumentkilder. Når DDS Repository kender til dokumentkilde C’s webservice endpoint gennem dens homeCommunityId (IHE-fællesskab XYZ), da kan der tilføjes en ny dokumentkilde, her Dokumentkilde F, til IHE-fællesskabet via XCA uden at DDS Repository skal omkonfigureres.

I Figur 2 er Dokumentkilde B kendt direkte ved dens repositoryUniqueId. Tilføjes endnu en dokumentkilde via XCA til Dokumentkilde B, da skal DDS Repository enten:

- Omkonfigureres til at kende den tilføjede dokumentkildes repositoryUniqueId og webservice endpoint, eller

- Omkonfigureres så Dokumentkilde B’s webservice endpoint kendes via dens homeCommunityId (og ikke dens repositoryUniqueId)

Forudsætningen for at mekanismen ikke falder tilbage til opslag på repositoryUniqueId, er at:

- homeCommunityId blev specificeret i metadata under registrering

- homeCommunityId blev returneret ved opslag (følger automatisk, hvis specificeret under registrering af metadata)

- homeCommunityId indgår i DDS Repositorys konfiguration (liste over kendte services)

Behandling af udtræk i kildesystem

Et kildesystem har følgende ansvar:

- Overholdelse af snitflade og adfærd for IHE XDS.b ITI-43

- Fremfindelse af dokument(er)

- Kontrol af data-specifikke samtykker (medmindre der er tale om værdispring)

- Frafiltrering af dokumenter/dokument-dele omfattet af data-specifikke samtykker (herunder indsættelse af advarsler i svaret ved frafiltrering grundet samtykker samt advarsel ved manglende evne til at kontrollere samtykker).